官网热线:400-100-0298

案例背景

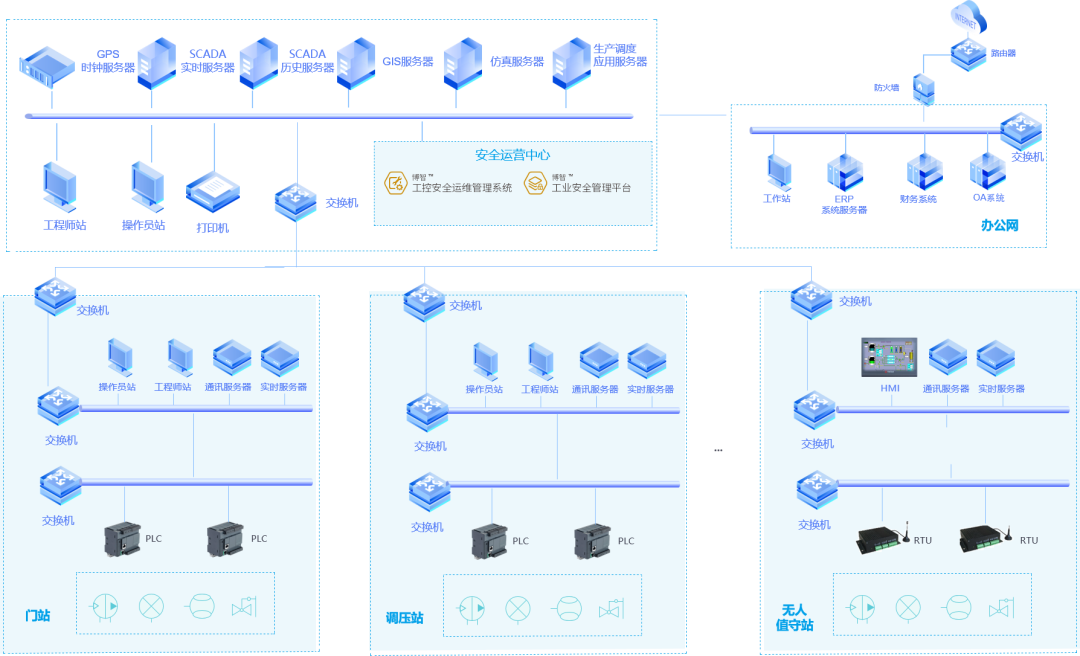

某燃气企业是中国最大的城市燃气运营商之一,城市燃气SCADA系统通常采用标准数据通讯协议及通用操作系统、数据库,这种设计在为工业控制系统带来便利的同时也增加了风险因素,恶意攻击、管理性操作失误等都极易引发系统安全事故。本次项目在深入分析城市燃气SCADA系统的系统架构、应用特点、安全现状、安全威胁和安全需求的基础上,按照等保2.0及关键基础设施保护条例相关要求,构建自主可控、安全可靠的安全防护体系,提高城市燃气企业工业信息安全保障水平。

案例需求

(1)网络区域边界安全风险

互联网与控制网边界安全风险:对于互联网与控制网的边界,可能存在的安全风险包括:非法访问、非法入侵、恶意攻击、病毒和蠕虫。

调度中心与子站的边界安全风险:对于调度中心与子站的边界,可能存在的安全风险包括:非法操作、非法入侵、非正常或错误操作、病毒和蠕虫。

(2)通信网络安全风险

天然气门站、储输配站、调压计量站等站场数据通讯中,主要采用Modbus TCP/IP、OPC标准通讯协议,因是公开协议,所以数据容易被窃听、篡改及伪造,造成安全事故。

(3)计算环境安全风险

各种移动存储介质成为了病毒、木马和恶意程序传播的传播途径,外部的病毒及恶意程序往往可以通过移动存储介质传播进入企业工控网络系统中。

解决方案

本项目利用工控协议深度解析、工控系统脆弱性检测、主机“白名单”等工控安全专用技术,从燃气SCADA系统的区域边界、通信网络、计算环境等角度设计安全防护体系,有效解决燃气SCADA系统中实际存在的安全威胁,提高工业控制系统等级保护符合性要求,将工业控制系统的安全状况提升到一个较高的水平,并尽可能地消除或降低工业控制系统的安全风险。

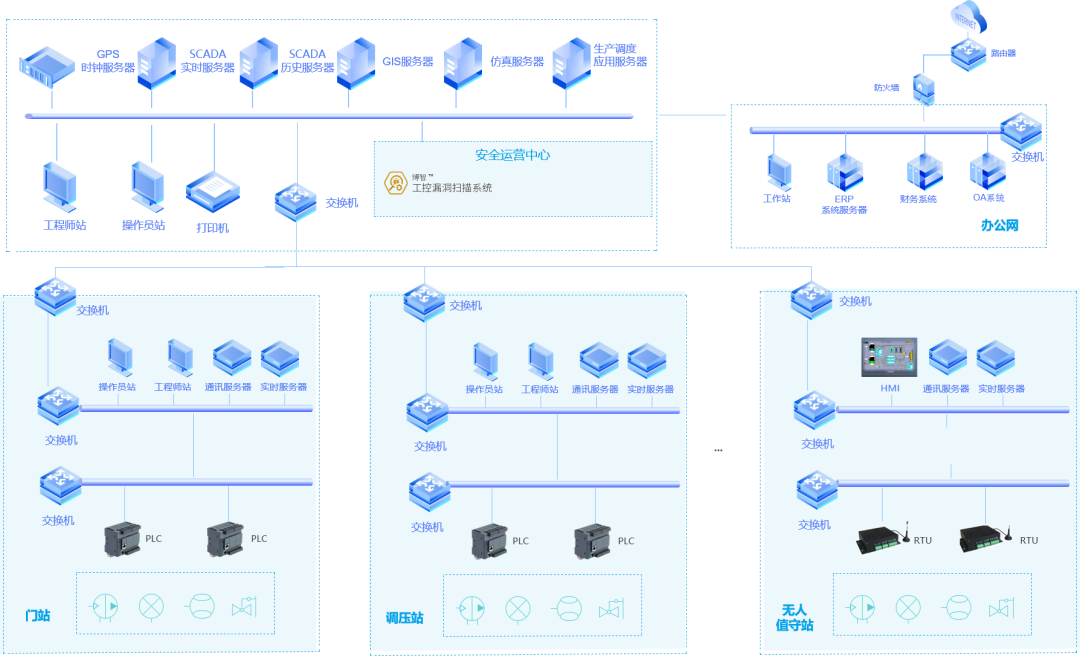

“安全风险全面评估”

针对前述的城市燃气SCADA系统面临的网络安全风险,如互联网攻击者可能会利用SCADA系统网络安全漏洞获取天然气站场数据和电动阀门的控制权,一旦这些控制权被不良意图黑客所掌握,那么对安全生产将产生不可估计的严重后果。本方案利用工控漏洞扫描系统对燃气系统进行全面的风险评估,系统通过丰富的系统漏洞库,不仅对城市燃气SCADA系统中使用的传统 IT设备/系统,比如操作系统、交换机、路由器、弱口令、FTP服务器、Web服务器等进行漏洞风险评估,同时还支持对城市燃气SCADA系统中所特有的设备/系统,比如PLC、RTU等进行已知漏洞的识别和检测,及时发现安全漏洞,客观评估工控网络风险等级。

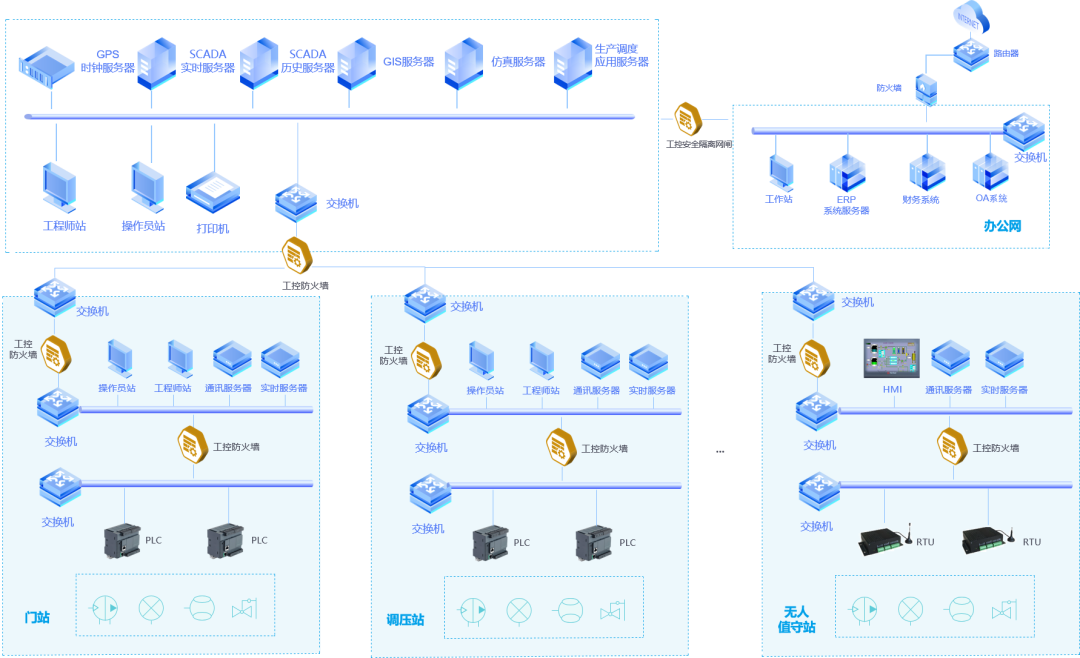

2.“分区分域安全可管”

城市燃气SCADA系统网络边界包括调度中心服务器网络出入口、各个燃气场站PLC/RTU控制器网络出入口。调度中心的防护对象主要为SCADA冗余服务器、工程师站及操作员站。为了保护该服务器免受异常操作、非法指令恶意控制、病毒攻击等行为干扰和破坏,在调度中心服务器的网络前段部署工控防火墙,将所有流向服务器的数据进行深度解析。针对各个燃气站场PLC控制系统,其通讯协议为RSlinks OPC,为了保护该PLC免受异常操作、非法指令恶意控制、病毒攻击等行为干扰和破坏。在PLC的网络前段部署工控防火墙,将所有下发给PLC的数据进行深度解析,工控防火墙支持对工业资产功能码的识别,可以做到指令级甚至值域级的更精细粒度的管控。

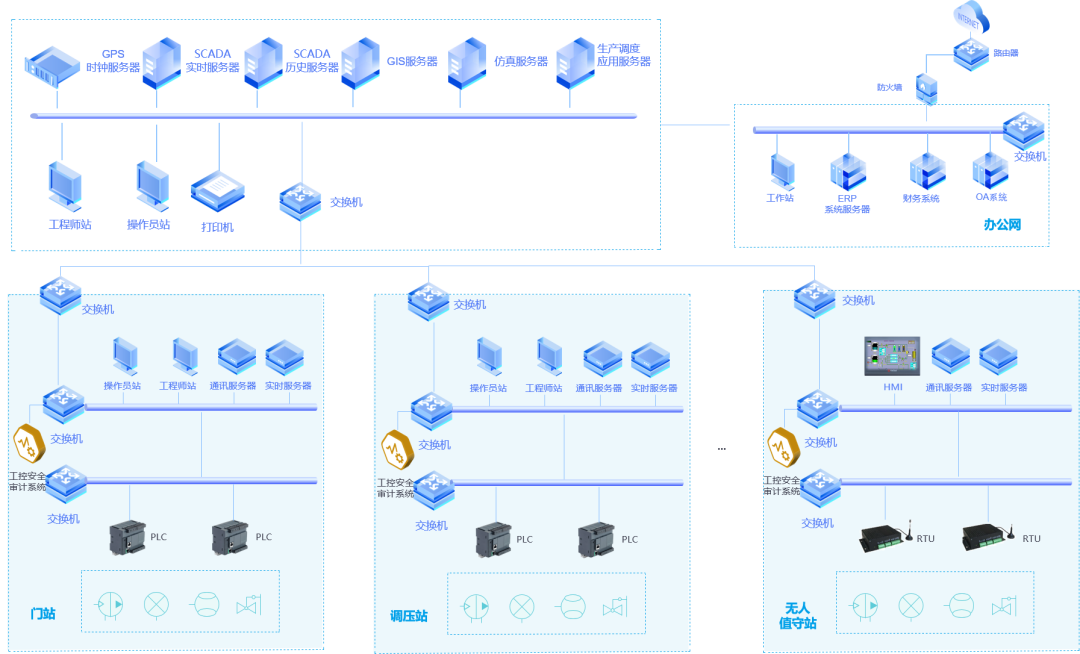

3.“通信网络安全可靠”

城市燃气SCADA系统数据通讯采用的Modbus TCP/IP或OPC通讯协议自身存在漏洞,通过部署工控安全审计系统,实现对Modbus TCP/IP或OPC数据包进行深度解析。通过深度检测利用数据包的分析功能,有效分类功能码以及读写地址,实时检测针对PLC、DCS、上位机等重要的工控设备的网络攻击、用户误操作、用户违规操作、非法设备接入以及蠕虫、病毒等恶意软件的传播行为,并实时报警,同时详实记录一切网络通信行为,包括指令级的工业控制协议通信记录,为城市燃气SCADA系统网络安全事故调查提供坚实的基础。

通过部署工控入侵检测系统实现对城市燃气SCADA系统运行状况的监视,发现并阻断各种入侵攻击、异常流量、非法操作或异常行为。通过深入分析网络上捕获的数据包,结合特征库进行相应的行为匹配,实现入侵行为检测。

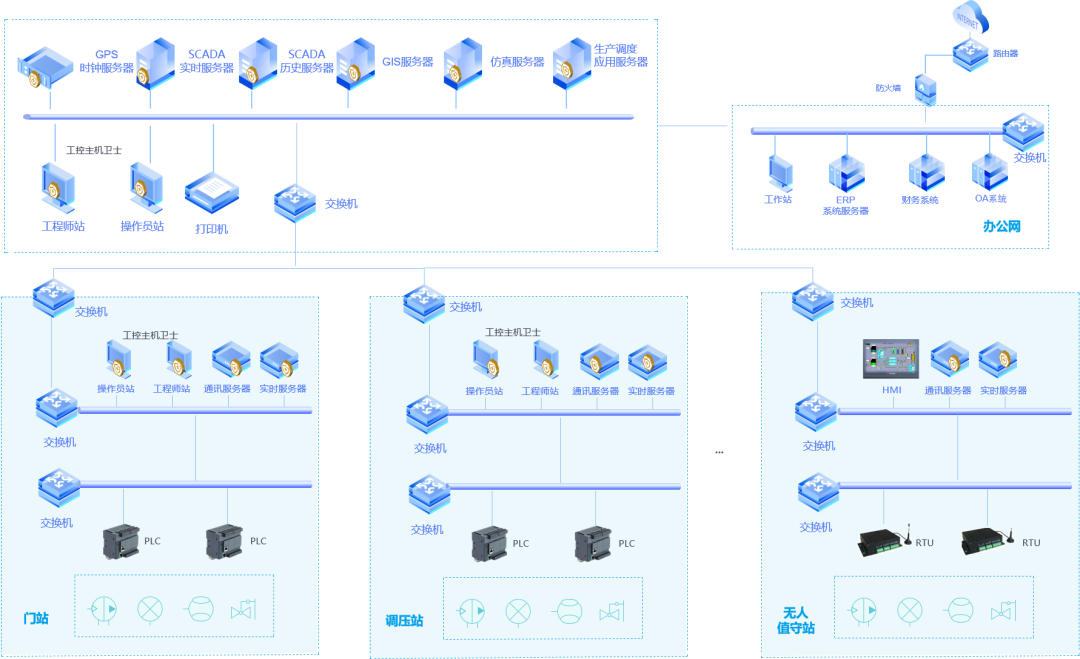

4.“计算环境安全可信”

城市燃气SCADA系统使用大量的计算机及服务器,计算机操作系统一般采用Windows,上线后基本不会对操作系统进行升级,而操作系统在使用期间不断曝出漏洞,导致操作站和服务器暴露在风险中。在系统上线前没有关闭掉多余的系统服务,以及系统的密码策略等进行安全加固等问题。另外,运维人员调试过程中可以对操作站和服务器安装软件。为了方便调试,会开启操作系统远程服务功能,上线后通常不会屏蔽这个功能,安全配置薄弱,容易遭受攻击。

通过在各类服务器、操作员站上部署工控主机卫士,工控主机卫士能够监控工控主机的进程状态、本地访问控制状态、USB端口状态,以白名单的技术方式,全方位地保护主机的资源使用,以及监控本地设备安全基线配置。根据白名单的配置,工控主机卫士会禁止非法进程的运行,禁止非法网络的访问连接,禁止非法USB设备的接入,从而切断病毒和木马的传播与破坏路径。

5.“管理中心集中管控”

通过在SCADA系统调度中心安全运营中心部署工业安全管理平台,对网络中部署的所有安全设备进行统一监控、日志采集、安全分析、策略下发,为工控网络安全运营提供决策支持,加强安全事件响应速度与安全运维能力,提升工控网络整体信息安全水平。

针对SCADA系统在出现故障进行运维时无法准确获取第三方运维数据,不能及时了解第三方运维人员是否存在误操作和恶意操作。一旦发生事故,需要大量时间确定问题,不能够及时有效的解决问题,也没有手段追溯等问题,在安全运维区部署工控安全运维管理系统,通过协议代理的方式,建立运维人员、运维资产、资产账号的唯一身份认证管理,配置集中访问控制和细粒度的命令级授权策略,实现集中有序的安全运维管理,对运维用户的全程行为进行审计与阻断。

效益评估

1、满足合规政策要求

在符合信息安全三级等级保护要求的前提下,有效解决燃气集团SCADA工业控制系统中实际存在的安全威胁,提高了工业控制系统等级保护符合性要求,将工业控制系统的安全状况提升到一个较高的水平,并尽可能地消除或降低工业控制系统的安全风险。

2、避免安全事故造成的损失

通过采取有效的安全管理、边界防护、网络监测、主机防护等手段,建立了涵盖城市燃气SCADA系统区域边界、计算环境、通信网络的安全防护框架,形成体系化城市燃气SCADA系统网络安全解决方案,保障系统安全运营,避免网络安全事故发生,有效降低网络安全事件造成的损失。