官网热线:400-100-0298

案例背景

江苏某化工企业是中国石油和化学工业500强企业,公司依靠自身的科技研发能力和技术创新能力,创造了多个国内产品、技术和生产装置的第一,铸造了公司值得骄傲的辉煌业绩。在两化融合的背景下,企业已构建起开放而全球化的工业网络,在带来便利之时也引入了安全风险。

案例需求

近年来,国内石化行业涉危涉爆事故接连发生,化工行业安全事件层出不穷,暴露出化工企业安全防护不到位。从网络安全角度,化工企业无论是技术和管理方面都存在诸多脆弱性。

(1)管理方面脆弱性。

化工企业从业人员主要关注生产安全,对软件、网络等信息安全重视程度仍有待提高。一是缺乏涉及规划、建设、运维、废止全生命周期的信息安全需求和管理体系;二是应急响应机制尚不健全,缺乏应急响应组织和标准化的事件处理流程,响应能力不高;三是信息安全从业人员技术和管理能力不足以及人员安全意识有待提高。

(2)技术方面脆弱性。

一是安全区域未划分。各子系统间未进行有效隔离,系统边界不清晰,边界访问控制策略缺失;二是层间通信安全隐患。在化工行业现场控制层与过程监控层间多采用OPC数据采集机进行通信,但在实现上仍存在安全隐患;三是先进控制系统(APC系统)易感染病毒;四是操作员站存在严重安全隐患;五是监控审计能力薄弱;六是工程师站认证机制缺乏。工程师站缺少身份认证和接入控制策略,且操作权限大,致使便携式工程师站成为重大隐患;七是外设介质管理不善,易引入病毒及黑客攻击程序等威胁生产系统。

解决方案

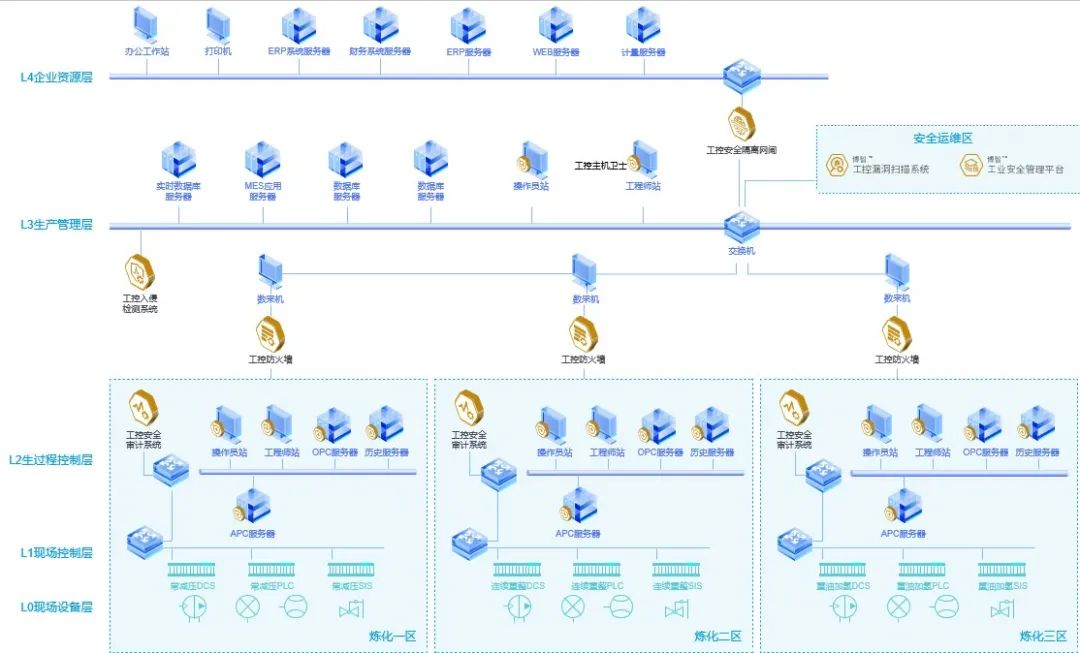

结合化工企业网络特点,针对工业网络存在的脆弱性,从安全风险评估、安全分区分域、网络实时监测、安全计算环境、安全集中管理等五个方面建立企业工控安全防护体系,解决方案能够全面覆盖等保2.0工控三级以上要求。

“安全风险评估”

通过部署工控漏洞扫描系统,对化工企业DCS网络中的设备、软件、协议进行脆弱性分析和发现系统存在的漏洞,掌握DCS网络安全风险底数。

2.通过划分安全边界及功能区域,部署工控防火墙对生产控制层、过程监控层进行访问控制,防止系统某一节点出现病毒、木马蔓延至整个网络的现象发生。部署工业安全隔离网闸有效阻断企业管理网络的攻击行为渗透到工控网络。

3.“网络实时监测”

工控网络核心交换机旁路部署工控安全审计系统、工控入侵检测系统等系统实现对工控网络内部全流量、多业务的分析,对计算环境内异常行为与攻击前兆特征进行预警并上报。

4.“安全计算环境”

在工控网络工程师站、操作员站部署工控主机卫士,以白名单的技术方式,全方位地保护主机的资源使用以及监控本地设备安全基线配置。根据白名单的配置,工控主机卫士会禁止非法进程的运行,禁止非法网络的访问连接,禁止非法USB设备的接入,从而切断病毒和木马的传播与破坏路径。

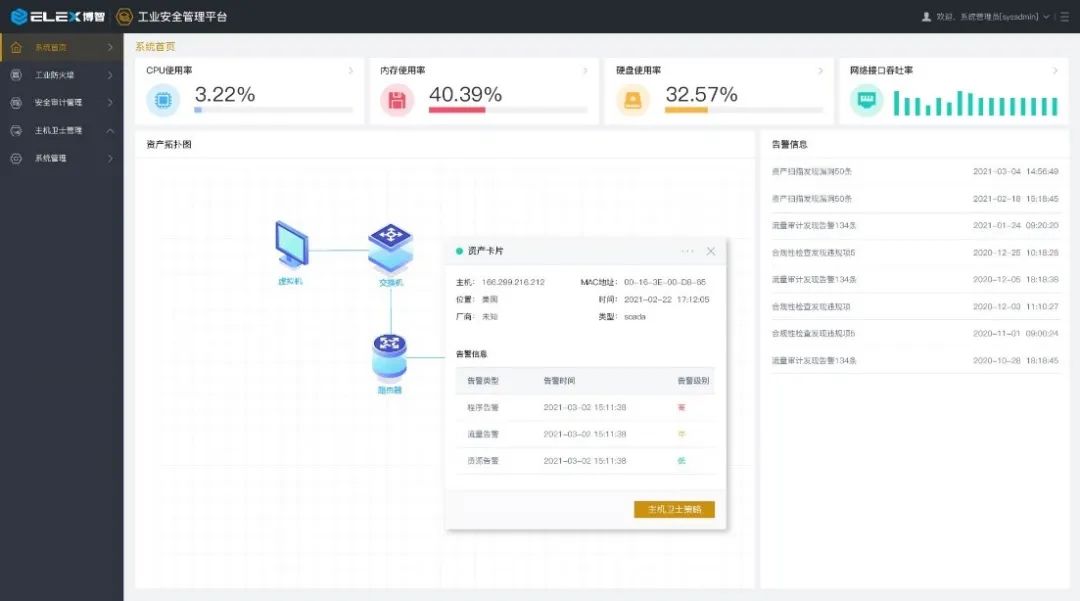

5.“安全集中管理”

通过部署工业安全管理平台对工控安全产品及第三方设备进行统一监控、日志采集、安全分析、策略下发,为工控网络安全运营提供决策支持,加强安全事件响应速度与安全运维能力,提升工控网络整体信息安全水平。

效益评估

1、显著提升工控网络安全防护水平

通过优化结构,强化边界防护,减少对威胁的暴露面,降低脆弱性的可利用性,设置多道防线,重点防护实时控制系统。在确保结构安全的前提下,采取身份认证、主机加固、入侵检测等措施,创建层次清晰、手段丰富的安全防护体系,提高系统整体安全防护能力,保证工业控制系统运行及重要数据的安全。

2、满足国家标准及行业规范要求

满足国家标准(等级保护2.0)、政策法规(工控安全防护指南等)、行业规范(中国石化工业仪表控制系统安全防护实施规定)等要求,符合化工行业自动化、网络化、智能化等新趋势、新技术的发展要求,能够深度结合实际业务应用,解决系统存在的高风险项,降低安全运营风险,起到体制增效的效果。

联系方式:400-100-0298转1