官网热线:400-100-0298

案例背景

某市城市轨道交通公司负责该市城市轨道交通规划、建设、运营。城市轨道交通属于集多专业、多工种于一身的复杂系统,各系统脆弱性被利用易造成信息安全事件,影响轨交系统正常运行,严重时可能诱发安全事故。在监管要求方面,公安部门要求轨道交通重要系统需要按照等级保护标准要求进行安全建设。本次项目基于等级保护2.0 标准要求,依照“一个中心,三重防护”核心思想,设计轨道交通综合监控系统工控网络安全建设方案,保障综合监控系统安全,支撑轨交系统安全稳定运行。

案例需求

(1)未进行安全域划分,区域间未设置访问控制措施;

(2)缺少网络安全风险监控技术,不能及时发现信息安全问题,出现问题后靠人员经验排查;

(3)系统运行后,操作站和服务器很少打补丁,存在系统漏洞,系统安全配置较薄弱,防病毒软件安装不全面;

(4)系统工作站缺少身份认证和接入控制,且权限很大;

(5)存在使用移动存储介质不规范问题,易引入病毒以及黑客攻击程序。

解决方案

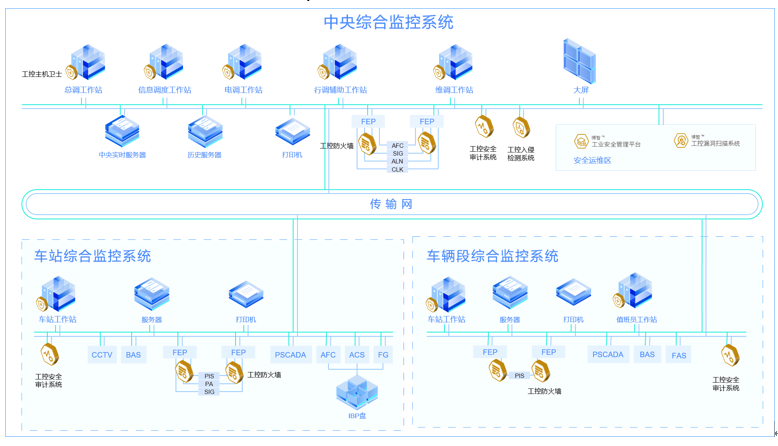

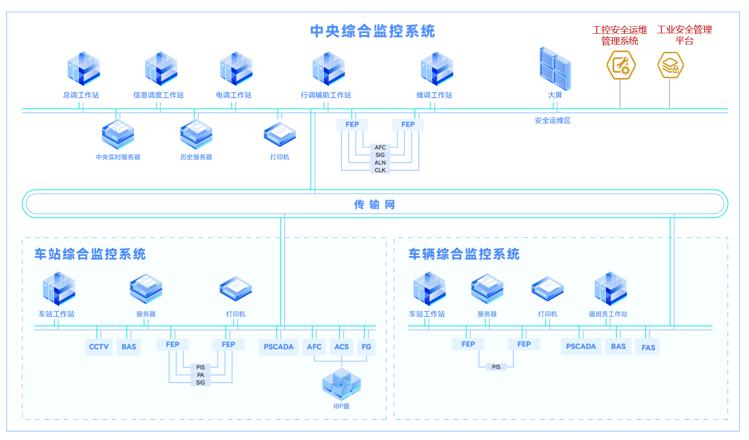

本项目基于等级保护2.0 标准要求,依照“一个中心,三重防护”核心思想,集指导、监测、防护、响应于一体的防护体系,通过部署工控防火墙、工控安全审计系统、工控主机卫士、工业安全管理平台等安全产品,不断提高轨道交通行业工业信息安全保障水平,实现轨道交通综合监控系统“安全管理规范有序、安全风险管控有数、安全态势直观可见、网络攻击主动防御、安全事件响应快速”的总体目标。

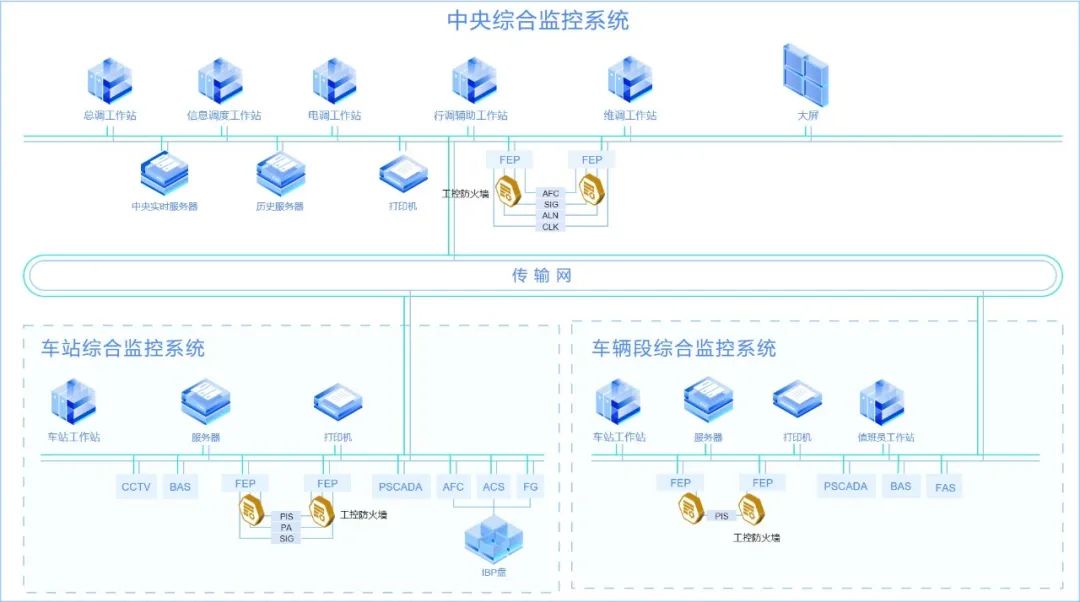

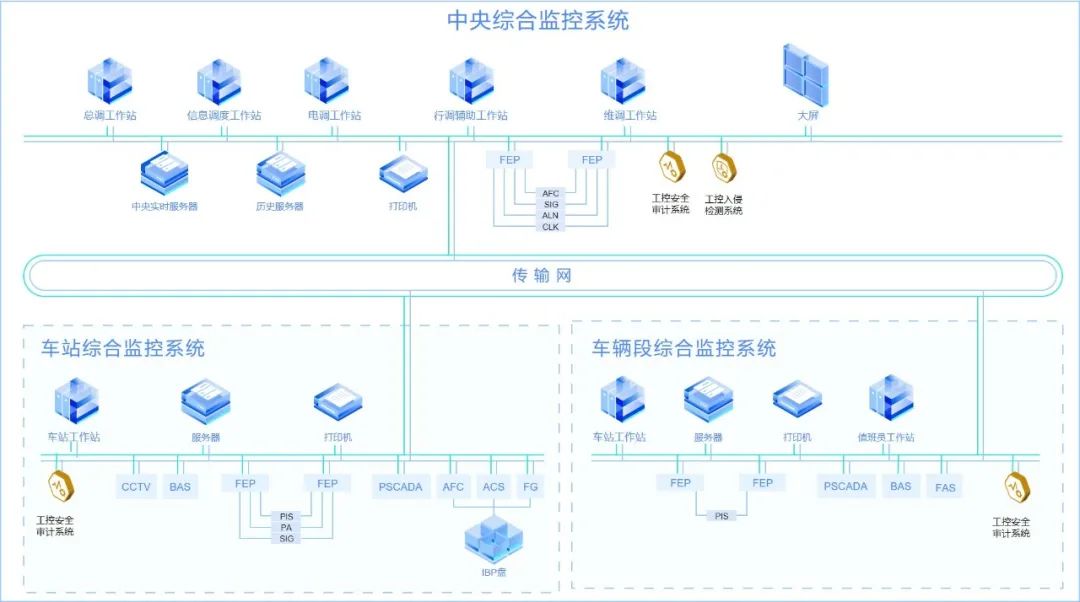

1.安全区域边界

在控制中心、车站、车辆段、停车场综合监控系统与其他系统接口边界处采用主主模式部署两台工控防火墙,通过白名单方式控制访问数据流,优化访问控制规则,基于应用协议进行访问控制等技术手段实现区域隔离。

2.安全通信网络

在控制中心、车站、车辆段及停车场等网络核心交换机旁路部署工控安全审计系统及工控入侵检测系统,基于通信报文深度解析技术,实时检测针对PLC、DCS、上位机等重要的工控设备的网络攻击、用户误操作、用户违规操作、非法设备接入以及蠕虫、病毒等恶意软件的传播行为,并实时报警,同时详实记录一切网络通信行为,包括指令级的工业控制协议通信记录,为轨交综合监控系统的安全事故调查提供坚实的基础。

3.安全计算环境

在中央监控系统、车站、车辆段、停车场等处的工作站、服务器等终端设备上部署工控主机卫士,使用“白名单”技术固化工作站行为,能够对综合监控系统应用的各类老旧操作系统、应用系统进行安全防护,确保恶意代码软件、违规软件无法在工作站上运行,保障综合监控系统应用业务处理全过程安全。

4.安全管理中心

通过组建安全运营中心,采集安全日志进行关联分析汇总呈现,对安全设备进行集中管控,为综合监控系统网络安全运营提供决策支持,加强安全事件响应速度与安全运维能力。

效益评估

1、等保安全合规

建立了涵盖轨道交通网络、控制、数据、应用、设备的安全防护框架,形成体系化轨道交通安全解决方案。

2、运营安全能力显著提升

实现了通信网络安全可控、车辆运行安全实时监测,综合监控系统稳定运行,为轨交系统提供有力信息安全支撑,提升轨道交通运营安全能力水平。