官网热线:400-100-0298

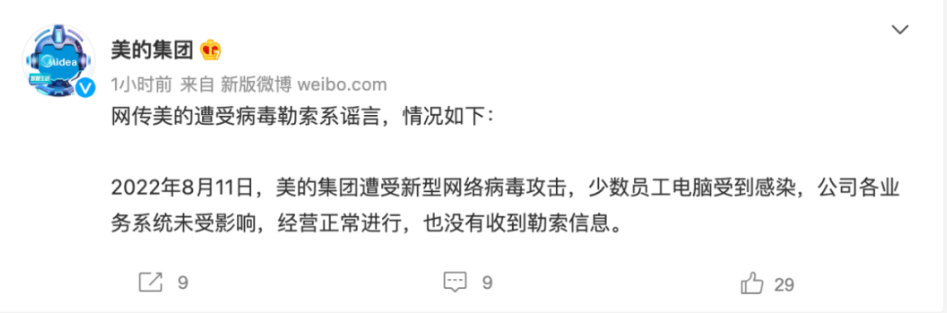

仿佛一夜之间,多家全球知名公司被曝遭受勒索病毒攻击。8月11日,美的集团证实遭受新型网络病毒攻击,少数员工电脑受到感染:

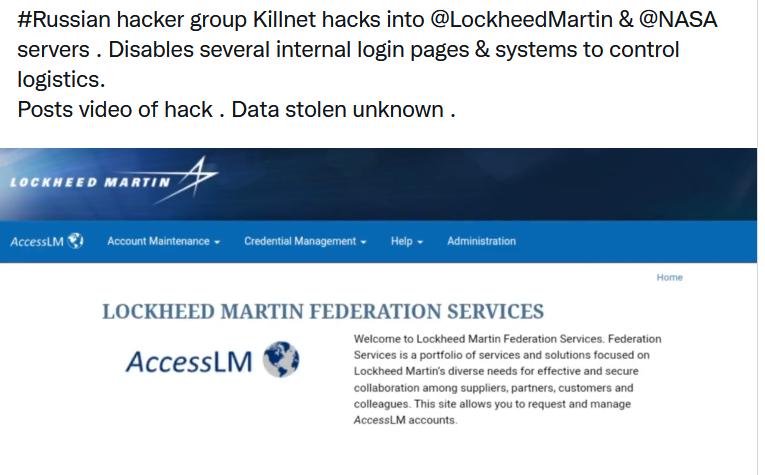

8月11日,俄罗斯黑客组织Killnet发布了一段侵入洛克希德马丁公司网站的视频,展示了包括该公司员工授权卡系统和NASA服务系统上一系列故障代码,表明该黑客组织已成功入侵了这家美国国防巨头以及其子公司和附属公司的网站。目前该公司的网站已关闭。

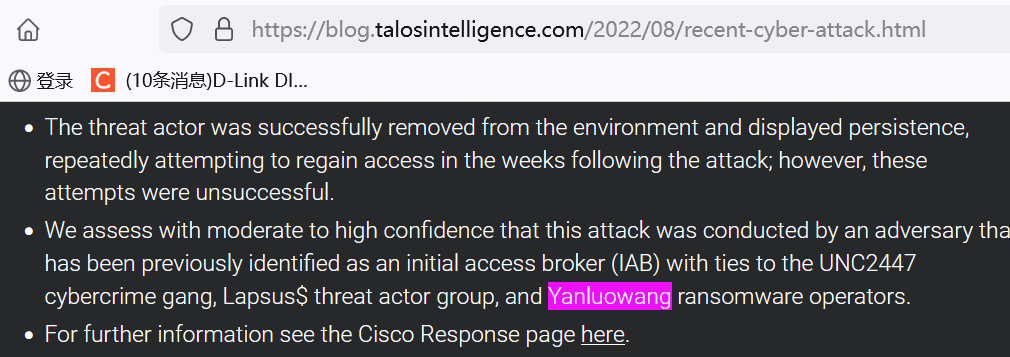

8月10日,思科公司证实,Yanluowang勒索软件团伙入侵了该公司的网络,并试图利用线上泄露的被盗文件索取赎金。即便如此,思科还是坚称攻击者仅从与受感染员工账户相关联的 Box 文件夹中,获取并窃取了非敏感数据。该团伙此前还声称入侵了美国零售商沃尔玛的系统,但沃尔玛否认发生了勒索攻击。

关于勒索病毒,早已不是一个新鲜的话题,自2017年5月12日, WannaCry勒索病毒通过MS17-010漏洞在全球范围爆发,形成一场影响全球的蠕虫病毒风暴。伴随当前AI、物联网、区块链、工业物联网等新技术的飞速发展,以及各类加密数字货币在全球市场持续火爆,勒索病毒也持续高发,很多全球知名企业都曾因勒索病毒导致经济和声誉损失,粗略统计历年来针对关键基础设施领域的安全事件,勒索病毒也占了半壁江山:

勒索病毒从零星恶作剧发展到频繁发生的主要原因包括三点:

第一,勒索病毒加密手段复杂,解密成本高;第二,使用电子货币支付赎金,变现快,追踪难;第三,勒索软件服务化的出现,开发者提供整套勒索软件解决方案,从勒索软件的开发、传播到赎金收取都提供完整的服务。攻击者不需要任何知识,只要支付少量的租金就可以开展勒索软件的非法勾当,大大降低了勒索软件的门槛,推动了勒索软件大规模爆发。

“知己知彼,方能百战不殆”,要做好勒索病毒防范首先需了解勒索病毒攻击过程。将勒索病毒的攻击行为简化为5个阶段:

第一阶段-侦查目标:充分利用社会工程学了解目标网络。

第二阶段-传送工具:主要是指制作定向攻击工具,通过漏洞利用、钓鱼邮件、网站挂马、恶意脚本等方式,将勒索病毒输送到目标系统中。

第三阶段-触发病毒:在目标系统中,触发勒索病毒执行。

第四阶段-执行加密:勒索病毒执行加密行为,加密系统中的照片、文档、视频、数据库文件等资源。

第五阶段-横向转移:勒索病毒潜入内网并将其作为跳板,肆无忌惮的在内部横向流窜,对企业造成极大的安全威胁。

专家建议:

1.减少暴露面

在勒索攻击发生前,需要整体梳理、实时定位内网风险,减少暴露面,全面防护端口扫描、漏洞利用、暴力破解等多种攻击手段,阻止病毒病毒进入内网。

2.提升口令安全性

包括密码长度、安全性、弱口令符合强制要求(大,小写字母+数字+字符的组合)

3. 高危漏洞检测与修复

定期开展安全检查、漏洞扫描、更新安全补丁,防止勒索病毒通过漏洞入侵系统。

4. 关闭高危端口

高危端口检测能力,关注自身主机对外开放的端口情况,避免一些高危端口开放。

“博智非攻研究院”为博智安全旗下技术创新、安全研究的重要部门,部门拥有一支能力突出、技术过硬、业务精通、勇于创新的技术队伍,当前主要专注于应用安全、攻防渗透、工业互联网安全、物联网安全、电信安全和人工智能安全等方向。自成立以来,博智非攻研究院获得多家客户的认可,收到来自西门子、施耐德、ICS-CERT、组态王等客户的官方感谢信。博智非攻研究院在凭借强大的漏洞挖掘和响应处置能力入选第九届CNCERT网络安全应急服务支撑单位、CITIVD信创政务产品安全漏洞专业库技术支撑单位、国家信息安全漏洞库技术支撑二级单位、工业信息安全应急服务支撑单位、国家工业信息安全漏洞库优秀成员单位、南京市网络安全应急技术支撑单位。未来,团队将继续以专业的服务,帮助工业企业构建安全可靠的工业网络环境,为我国关键信息基础设施保驾护航!