官网热线:400-100-0298

一、前言

为深入贯彻习近平总书记关于网络强国的重要思想,支撑5G高质量发展,深入落实5G应用“扬帆”行动计划部署,加强5G应用安全示范推广,工业和信息化部近日启动5G网络运行安全能力提升专项行动,旨在解决新形势下网络运行安全风险增多、运行维护难度加大等突出问题。博智电信网络靶场已为某BD高校、某省公安厅等客户解决新形势下网络运行安全风险增多、运行维护难度加大等突出问题,助力构建风险可控、响应快速、制度健全的信息通信网络,推动网络运行安全治理模式向事前预防转型。

二、博智电信网络靶场

网络安全是一个攻防对抗的过程,为了应对5G网络可能出现的安全攻击,防御者必须想办法先于攻击者发现系统弱点,防患于未然。在这种思路下,博智电信网络靶场应运而生。

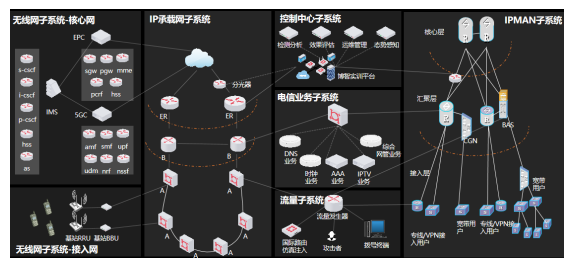

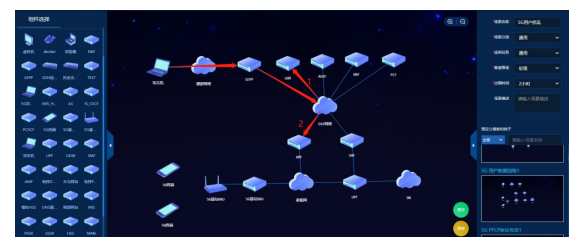

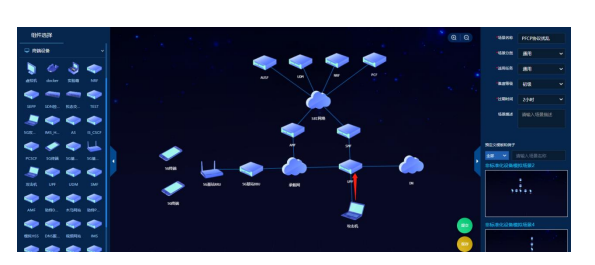

博智电信网络靶场针对5G电信网络的特点,对网络设备、协议、拓扑、流量和行为进行高仿真,通过“拖拉拽连线”的方式快速搭建攻防场景。靶场内置流量子系统提供威胁报文生成和报文注入能力,全方面支撑5G网络安全攻防研究。博智电信网络靶场系统包含六大子系统如图所示,包含无线网子系统(4/5G)、IP承载网子系统、控制中心子系统、电信业务子系统、流量子系统、IPMAN子系统。

三、5G攻防实战研究

博智电信网络靶场为了全面检验5G安全,根据标准5G组网方案构建5G端到端环境,包含5G终端、5G无线接入网(RAN)、核心网、承载网,以及5G垂直行业应用。根据5G场景要求,靶场可以模拟验证5G终端安全、5G无线安全、用户平面功能(UPF)下沉安全、切片安全、5G漫游互联安全等。下面针对5G网络安全典型的两种安全攻防场景,使用博智电信网络靶场进行攻防研究。

3.1 基于漫游互联安全场景研究

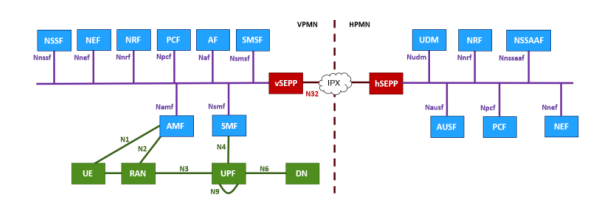

两个5G核心网之间的5G互联使用基于REST (REpresentational State Transfer) API和HTTP/2的N32接口。N32网络提供了与Diameter和SS7网络一样的互连,考虑到互连访问的问题,如果不实施访问控制,N32也会遇到与234G同样的安全问题。控制另一个网络的权限是任何网络互连的关键安全原则。

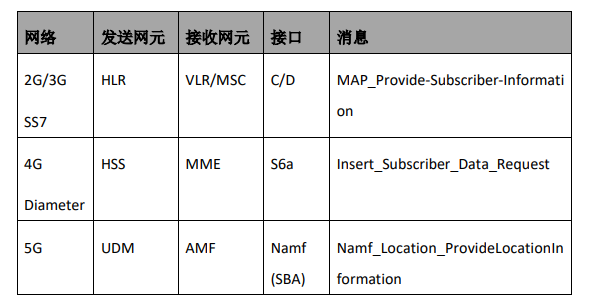

对于前几代核心网络,一直存在攻击者使用漫游网络互通接口发起位置跟踪、用户数据窃取、流量劫持、用户扰乱等攻击行为。通信网络发展到5G时代,基本的通信原则和功能没有改变,比如获取位置信息,4G网络HSS通过s6a接口向MME获取用户的位置信息,而5G时代UDM向AMF通过Namf向amf获取用户位置信息,如下表所示。

使用博智电信网络靶场搭建了基于漫游互联安全场景。

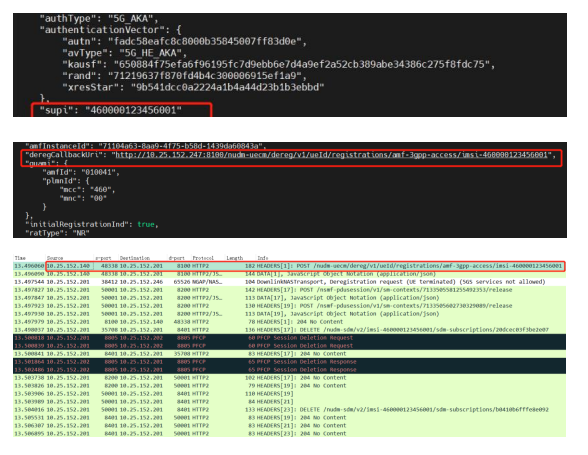

攻击机通过漫游互联接口经过SEPP对5G核心网发起HTTP2协议攻击行为。攻击机伪造特定的HTTP2报文从UDM网元中获取到某用户的SUPI号码、GPSI号码、签约数据、注册deregCallbackUri信息等,然后根据deregCallbackUri伪造去注册报文发送给AMF,致使用户断连5G网络。

3.2 用户平面功能(UPF)下沉安全场景

5GC基于控制面与用户面分离式架构,UPF需要下沉到网络边缘,增大了暴露风险。N4的建立流程是由SMF下发给UPF的,如果UPF中没有配置完善的网元认证机制,攻击者则可以伪装SMF向UPF发起攻击。PFCP协议所支持的业务流程包括会话建立流程、会话修改流程、会话删除流程和会话报告流程。攻击者在利用伪造的SMF与UPF建立连接后,可利用会话修改流程引导用户面数据包的转发,进行数据窃取,也可利用会话删除流程导致某些用户被拒绝服务。

使用博智电信网络靶场搭建了用户平面功能(UPF)下沉安全场景。

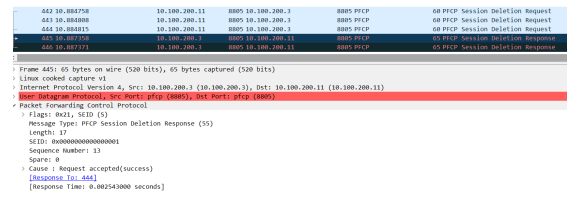

攻击者抵近UPF设备,攻击机伪装成SMF使用PFCF协议对UPF发起攻击行为,攻击流程如下:1,攻击机使用探测扫描工具探测UPF存在的PFCP协议接口。2,攻击机尝试使用PFCF_Association_Setup_Request消息与网络接口建立PFCP链路。3,攻击机尝试伪造发送PFCP_Session_Establishment_Request消息从回复的Response报文中猜想SEID分配规则和范围。4,然后向目标接口伪造发送PFCP_Session_Delete_Request报文,对猜想的SEID范围发起DDOS攻击。如果命中SEID后,使用此SEID的用户业务会中断。

四、安全防御机制

针对上文分析的两种在5G核心网存在的安全威胁,结合5G网络SBA架构特点,提出了对应的安全防护机制。

4.1. 基于SEPP的安全机制

SEPP即安全边界防护代理,是5G漫游安全架构的重要组成部分,是运营商核心网控制面之间的边界网关。SEPP是一个非透明代理,实现跨运营商网络中网络功能服务消费者与网络功能服务提供者之间的安全通信,负责运营商之间控制平面接口上的消息过滤和策略管理,提供了网络运营商网间信令的端到端保护,防范外界获取运营商网间的敏感数据。基于SEPP的安全机制主要包括消息过滤、访问控制和拓扑隐藏。

消息过滤:在5G漫游过程中,运营商需要在其SEPP上对来访的协议消息进行过滤和控制。

访问控制:SEPP需要实现对通信对端运营商数据的校验,包括判断消息来源的真实性、所请求的信息是否只限于对端运营商用户和本网运营商用户等。

拓扑隐藏:漫游场景涉及跨PLMN之间的NF通信,在通信过程中,为避免对端PLMN基于FQDN信息,获取本端的拓扑信息,需要SEPP将所有发往其他PLMN消息中的本端NF的FQDN进行拓扑隐藏。

4.2. 基于UPF下沉抵近攻击防御方法

针对基础设施的安全威胁,在物理基础设施安全方面,部署的机房通过加锁、视频监控、人脸识别以及人员管理等保证物理环境安全,遵循通用安全中的物理环境安全设计要求。同时通过如下的安全措施保障服务器或主机的安全:

1.服务器开启防盗防拆、恶意断电、设备重启及网络端口的告警。

2.禁用硬件服务器的本地串口、本地调试口、USB接口等本地维护端口,防止恶意攻击者的接入和破坏。

3.在条件允许的情况下,部署可信计算保证物理服务器的可信。

4.服务器的I/O开启访问控制,并采用IEEE 802.1X协议,对连接的物理设备进行认证,防止不安全的、非法的或者伪装的网络设备接入到边缘计算网络中。

五、总结

在安全对抗中,人是最关键的因素。安全人才的技能必须通过不断的人机对抗、人人对抗才能快速形成和提升。博智电信网络靶场能够让安全研究人员发掘更深层次的5G安全漏洞、探索 5G最佳安全配置实践、验证5G安全解决方案有效性,为5G安全提供全面的研究土壤,推动5G安全研究的发展。