官网热线:400-100-0298

一、前言

工业和信息化部近日印发通知,部署做好2024年信息通信业安全生产和网络运行安全工作。通知要求各有关单位着力完成强化思想政治引领、完善制度政策体系、增强安全预防能力、加强重点问题整治、紧盯关键环节场景、提升应急处置水平、严格执法监督考核等七项重点任务。其中提升应急处置水平要求建设通信网络运行极端事故场景试验验证平台,模拟网络运行极端场景,开展测试验证和模拟演练。

2023年10月,美国运营商Windstream遭受了一场前所未有的网络攻击,导致其60万台路由器遭受破坏,被迫“变砖”。此次攻击者使用了僵尸网络病毒Chalubo,该病毒专门针对办公室网关和物联网设备发动攻击,导致大量用户投诉Windstream路由器设备突然亮起红灯并无法使用,用户在联系ISP客服后被告知,唯一的解决办法是更换整个设备。

2023年12月12,俄罗斯秘密机构发动大规模黑客攻击,导致乌克兰主要电信运营商中断服务。此次攻击的主要目标是最大限度破坏运营商的IT基础设施,IT基础设施严重受损,访问受到限制,并且无法通过虚拟方式解决问题,只能通过物理方式切断网络的连接。

2024年1月5日,国际电信巨头Orange的西班牙公司日前遭遇互联网中断,原因是黑客入侵了该公司的RIPE账户,篡改了边界网关协议(BGP)路由和资源公钥基础设施(RPKI)配置。此次安全事故导致网络中断大约持续了3个小时。

博智电信网络靶场针对电信网络的特点,对网络设备、协议、拓扑、流量和冗余方式等进行高仿真,通过“拖拉拽连线”的方式快速搭建通信网络运行极端事故场景,模拟网络极端事件,靶场包含试验鉴定、应急处置等多个功能模块,支撑通信网络极端安全事件的测试验证和模拟演练。

二、靶场构成

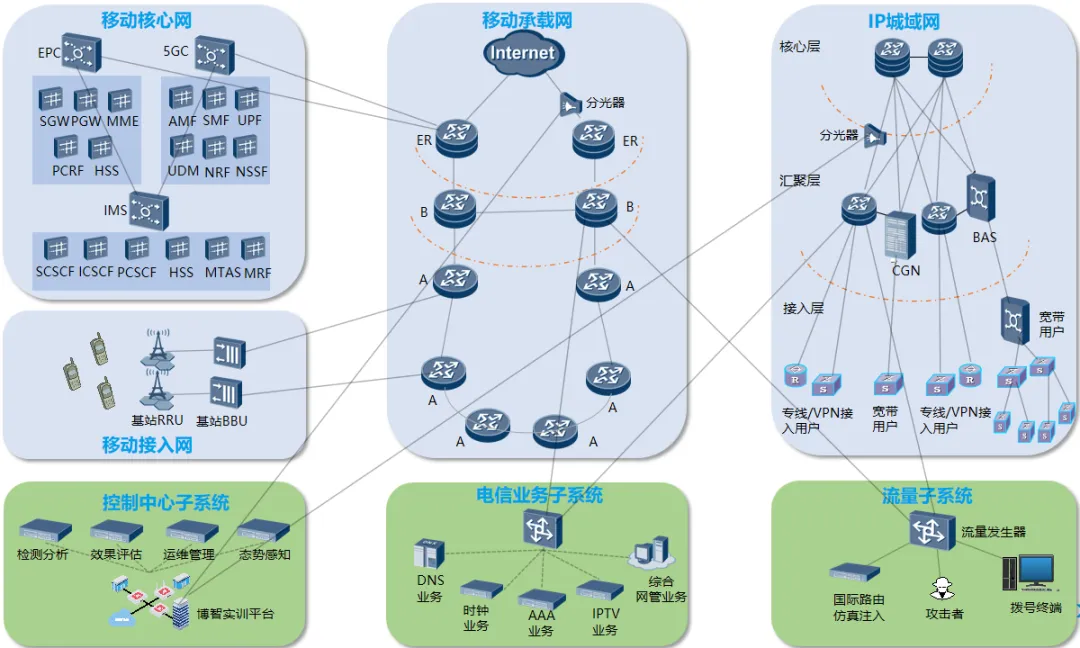

博智电信网络靶场针对电信网络特点完美仿真4G移动网、5G移动网、IP城域网、企业网等典型网络环境。总体架构如下图所示:

三、电信网络管里面、控制面和转发面的脆弱性

博智电信网络靶场可模拟仿真电信网络协议和电信网元设备,根据电信网络协议的脆弱性可自定义构建各种电信模拟场景。

管理面的脆弱性包括权限分配和管理不当导致未授权访问和敏感数据泄露、TELNET的明文传输、漏洞导致的命令执行等;控制面协议自身的脆弱性如BGP、OSPF等可能存在设计上的缺陷如路由劫持;转发面的网络基础设施的安全防护能力不足,IPv4本身没有提供内置的安全性机制,如加密和认证,易受到攻击和入侵。网络拥堵、设备故障等问题可能影响转发面的稳定性和性能。

四、典型极端事故场景演练

极端事故场景演练按照应急处置标准流程的准备、检测、遏制、根除、恢复、跟踪6个阶段开展应急演练,提高训练安全人员应对极端事故安全事件时体系化的思维能力、过程的协同能力和技能的组合能力,提高组织对网络安全事件的应对能力,确保在遭受网络攻击或安全事故时能够迅速、有效地做出应对和恢复。

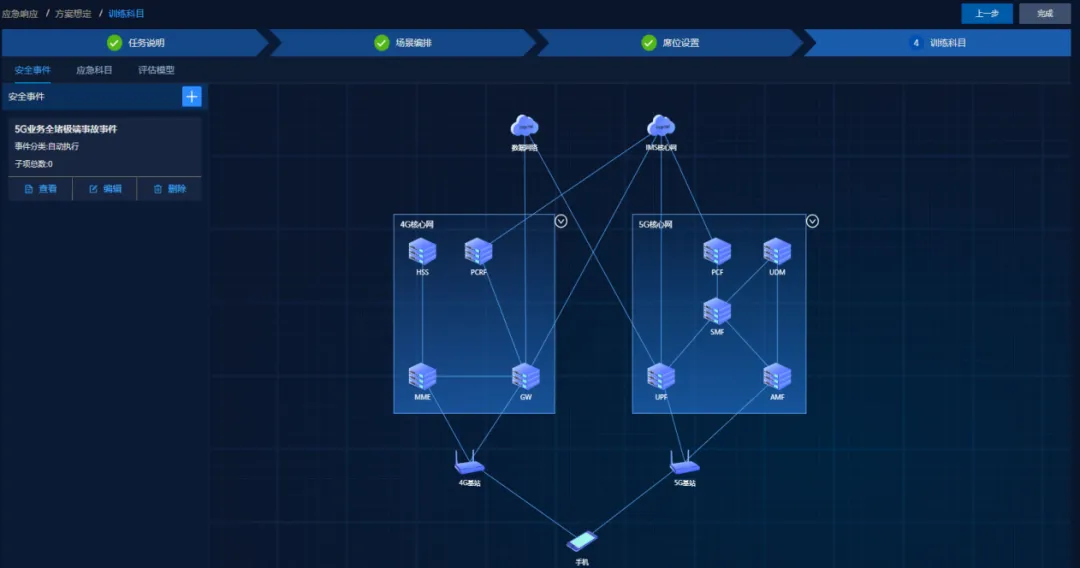

1、5G业务全堵事故场景演练

5G网络故障导致5G业务全阻或部分业务全阻,但4G网络正常,为保证终端业务可用,同时避免5G终端在故障网络中反复尝试造成系统雪崩,启动5G业务全阻逃生方案,将全部5G接入用户切换到4G网络。演练过程由业务启动、网络故障、故障检测、故障抑制、业务恢复、事故追踪6个阶段对事故处置过程预演,并对处置效果进行评估。

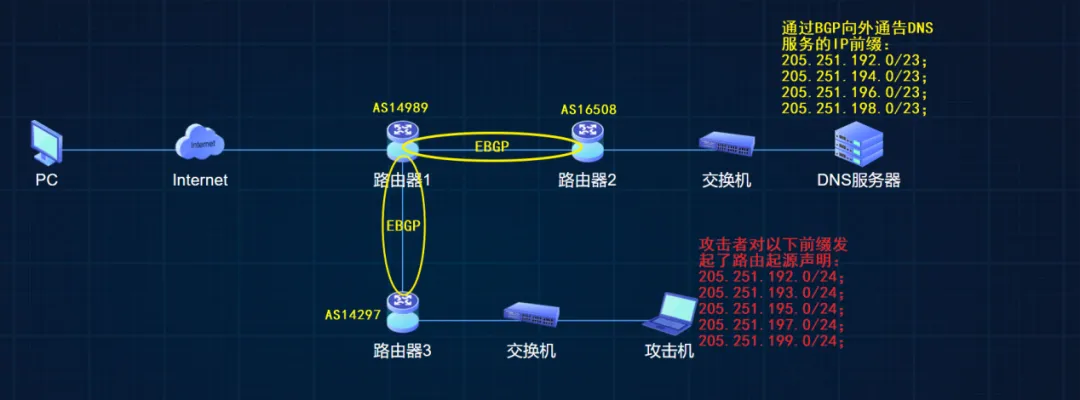

2、BGP路由劫持事件演练场景

2018年4月,黑客通过BGP劫持了亚马逊DNS查询,从而实现DNS劫持,将加密货币站点重定向到黑客控制的虚假钓鱼网站。最后,黑客窃取了大约152,000美元的加密货币。

根据BGP路由选择的最长前缀匹配原则,对这些IP段发起的DNS查询都被劫持到了攻击者所在的AS14297。攻击者只对myetherwallet.com的查询请求回复以虚假的IP地址(对其他域名的查询请求则不予以回复),用户对该网站的访问流量被全部劫持到非法网站。如果用户在该网站中输入登陆信息(用户名和密码),攻击者就会拿到这些登陆信息,并在真实的myetherwallet.com网站上使用这些信息,从而窃取受害用户的数字货币。